AWS Policy Simulator で簡単 IAM Policy チェック

ついに満を持して(?)リリースされましたね!

Amazon Web Services ブログ: 【AWS発表】 AWS Identity and Access Management (IAM) Policy Simulator

※ちなみに、ここで紹介されている説明動画はすごく分かりやすいです。

よく IAM Policy で「これ、うまく設定できてる?」というのが試すまで分からない事が多いので、とてもうれしいですね。

早速ですが使ってみました。

新規作成するため、AWS Policy Generator を一旦利用します。

AWS Policy Generator

※ここはIAMのタブの新規作成でもいいです。

適当に入力して、

とりあえず、こんなポリシーができました。

{

"Statement": [

{

"Sid": "Stmt1383759642380",

"Action": [

"ec2:DescribeInstances",

"ec2:StartInstances",

"ec2:StopInstances"

],

"Effect": "Allow",

"Resource": "arn:aws:ec2:ap-northeast-1:{your-account-id}:instance/*"

}

]

}

ここでは、「ec2:DescribeInstances」,「ec2:StartInstances」,「ec2:StopInstances」の3つを自分のアカウントのEC2インスタンスに対して許可しています。

では早速 Policy Simulator をつかっていきます。

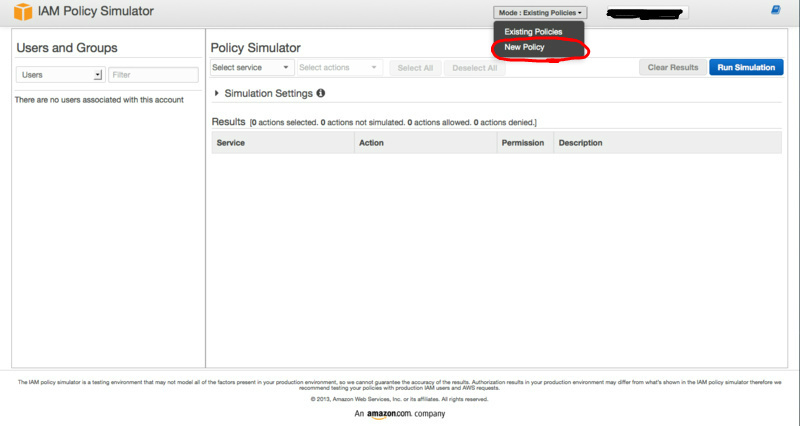

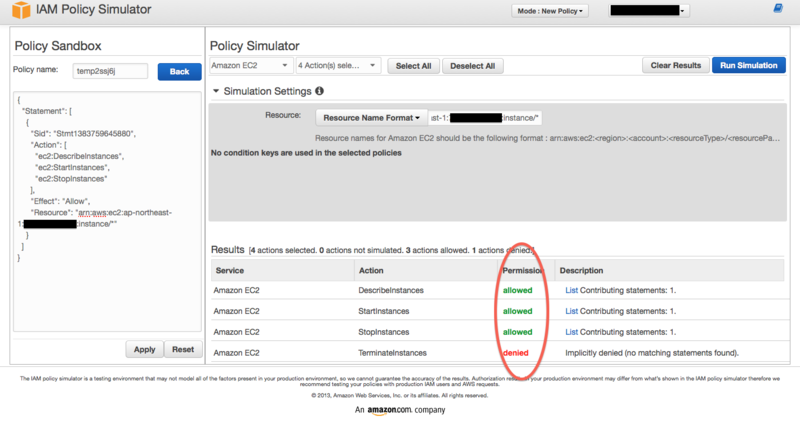

画面を開き、右側上部のセレクトメニューから「Mode:New Policy」 を選択して、

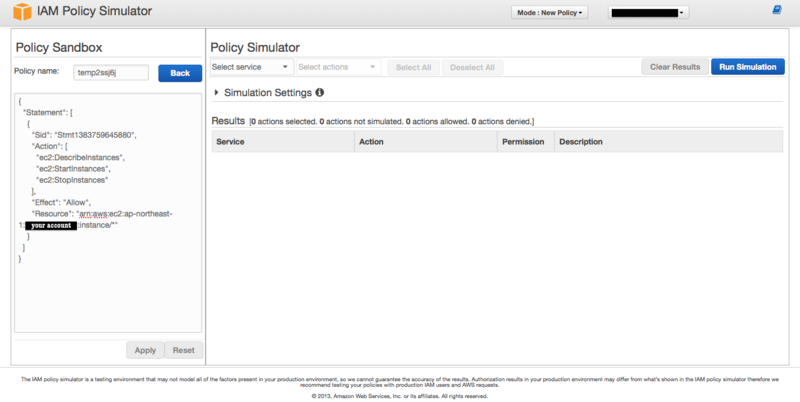

左側の「Policy Sandbox」に上記の Policy をペーストして、「Apply」を押します。

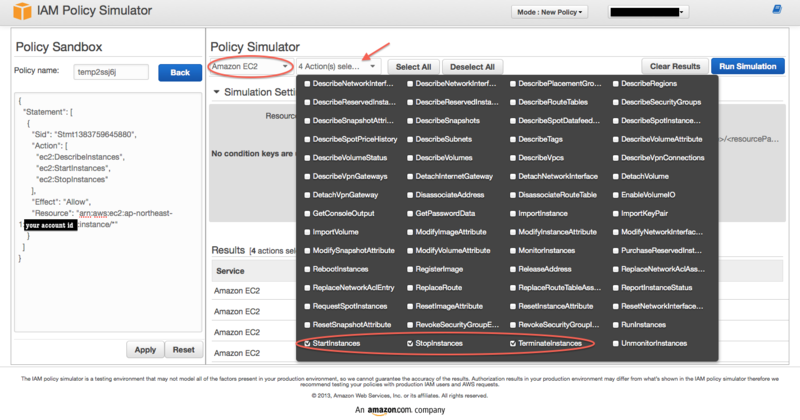

次に、右側の「Policy Simulator」で 「Amazon EC2」 を選択し、矢印のドロップダウンから、 「DescribeInstances」,「StartInstances」,「StopInstances」,「TerminateInstances」にチェックを入れます。

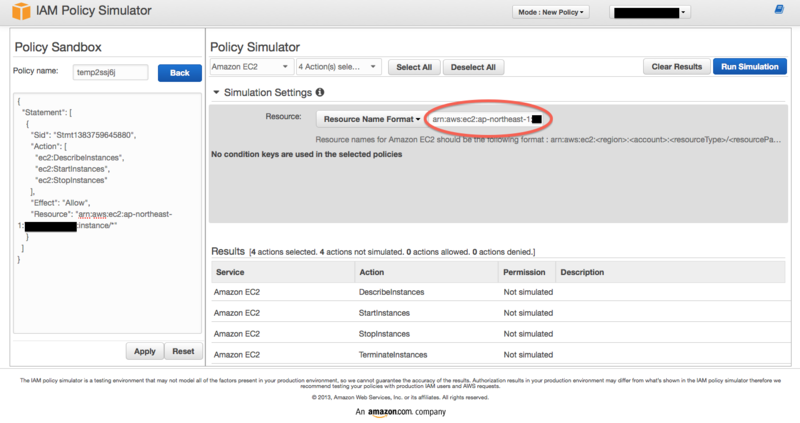

「Simulation Settings」をクリックし、「Resource Name Format」に「arn:aws:ec2:ap-northeast-1:{your-account-id}:instance/*」(ここでは自分のアカウントのEC2インスタンスを対象にPolicyの効力をチェックしたいので)と入力して「Run Simulation」を押します。

すると、先ほど許可していた、「DescribeInstances」,「StartInstances」,「StopInstances」の箇所に 「allowed」の文字が!

許可していない「TerminateInstances」には「denied」の表示がされ、このPolicyではインスタンスのTerminateができない事を表しています。

このような感じで簡単にPolicyをチェックする事ができました!

AWSはツールも充実していって、どんどん便利になっていきますね!

これからもどんどんAWS使っていきます。

もうちょっとIAMネタを書くかな・・・